Сегодня практически любое современное электронное устройство имеет процессор и/или чип памяти, пусть и в примитивном исполнении.

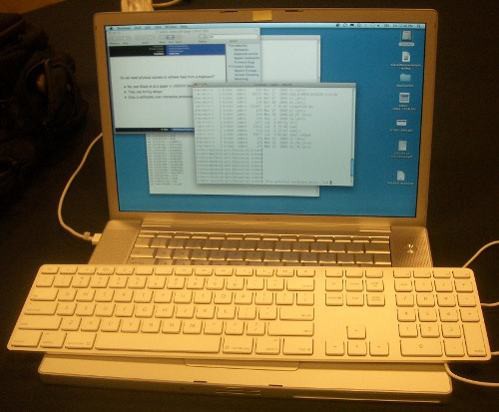

Клавиатуры от Apple – не исключение: в них установлено 8-Кб флэш-памяти и 256 байт RAM, что позволяет записать в запоминающее устройство некоторый программный код. В контексте проходящей в Лас-Вегасе ежегодной конференции экспертов по компьютерной безопасности DEFCON 2009 это означает, что "яблочное" изделие подверглось пристальному вниманию хакеров. Участник под псевдонимом К. Чен (K. Chen) нашел простой способ установить кейлоггеры и другое вредоносное ПО прямо в клавиатуру.

Взлом возможен благодаря утилите HIDFirmwareUpdaterTool от Apple, используемой с целью обновления микропрограмм для устройств HID (human interface device – устройство с интерфейсом взаимодействия с человеком). Сначала при помощи отладчика устанавливается точка остановки (breakpoint) на одну из используемых HIDFirmwareUpdaterTool функций. После запуска утилиты в процессе выполнения служебных операций происходит остановка ее работы и хакер получает возможность добавить в записываемую в память клавиатуры микропрограмму свой код. Взлом завершен. С этого момента скомпрометированное устройство находится под контролем написанной киберпреступником программы, и положение не исправит ни перезагрузка, ни форматирование винчестера, ни переустановка ОС, как часто советуют поступать в проблемных ситуациях далекие от компьютерной безопасности пользователи, пишет 3Dnews.RU

Демонстрационный код Чена выводит на экран пять последних введенных символов в обратной последовательности при нажатии на клавишу возврата "Backspace". Поскольку свободный объем флэш-памяти в клавиатуре составил 1 Кб, записать можно достаточно много нажатий клавиш. Хотя показанная функциональность вполне безобидна, потенциально злоумышленник может воспользоваться брешью для совсем не благовидных целей. Например, путем эксплуатации уязвимости в защите самой операционной системы Mac OS X или в приложениях от Apple, взломщик способен удаленно получить доступ к компьютеру и установить модифицированную микропрограмму в клавиатуру (что займет менее 18 секунд), обеспечив себе тем самым полный контроль над ПК через интернет либо оснастив вредоносный код достаточной для своих целей локальной функциональностью.

По некоторым данным, Apple собирается устранить серьезный пробел в безопасности своих ПК, заблокировав возможность инфицирования клавиатуры в будущих версиях своей ОС. Но, по словам Чена, действительно снять угрозу может лишь отключение возможности обновлять микропрограмму устройства. Чен намерен подождать реакции компании: возможно, она выпустит некое адекватное решение в ближайшее время. Иначе он будет рассматривать вариант с написанием собственной заплатки. Пока же всем владельцам ПК и клавиатур от Apple следует проявлять осторожность.