Компания «Доктор Веб» представляет обзор вирусной активности в августе 2009 года. Главной темой месяца стала активность Win32.Induc – вируса, который заражает среду разработки Delphi. Наряду со средами программирования в прошлом месяце вирусописатели продолжили использовать возможности социальных сетей и испытанные методы социальной инженерии. Применялись и новые схемы распространения вредоносных программ и спам-сообщений – в частности, с использованием подбора captcha с помощью зараженных пользователей для авторизации на различных веб-ресурсах. Также «вышла боком» растущая популярность VoIP-телефонии – злоумышленники обернули эту тенденцию против пользователей.

Уже несколько месяцев распространяется Win32.Induc – вирус, заражающий системы с установленной версией Delphi с 4-ой по 7-ую включительно. Он модифицирует одну из библиотек, использующуюся при сборке проектов. Таким образом, каждая программа, разработанная в модифицированной вирусом версии Delphi, уже заражена Win32.Induc.

Этот вирус не наносит видимого вреда зараженным системам – единственная его вредоносная функция заключается в самораспространении. Но в будущем ничто не мешает злоумышленникам использовать этот способ для распространения вредоносных программ. Несмотря на «безобидность» Win32.Induc, компания «Доктор Веб» видит в нем потенциальную опасность и уже сегодня предлагает его лечение.

В августе также была обнаружена похожая вредоносная программа, ACAD.Siggen. В отличие от Win32.Induc она распространяется в виде модуля, реализованного в среде разработки Visual Lisp, которая используется в системе автоматизированного проектирования Autodesk AutoCAD. ACAD.Siggen заражает AutoCAD-файлы, открываемые в зараженной системе, так как запускается одновременно с AutoCAD.

Ввиду непрекращающегося роста своей популярности сервис микроблогов Twitter и известная зарубежная социальная сеть Facebook продолжают привлекать злоумышленников. Уже давно известное семейство вирусов Win32.HLLW.Facebook в августе 2009 года предложило пользователям «поработать» на киберпреступников весьма изощрённым образом. Вирус, как и ранее, завлекает пользователя с помощью различных сообщений в социальных сетях на подставной ресурс, внешне очень похожий на легальный, с которого происходит загрузка якобы кодека для просмотра видеоролика. Если пользователь запускает загруженный исполняемый файл, происходит заражение. При этом интересна новая тенденция в технологиях обмана пользователей. Как известно, многие веб-сервисы защищают собственные ресурсы от автоматической регистрации пользователей, а также рассылки от их имени спам-сообщений. Для этого применяются различные технологии, которые позволяют подтвердить, что данное сообщение отправляет именно человек, а не программа-робот. Для проверки чаще всего применяется captcha – механизм, при котором пользователь должен ввести случайно генерируемую последовательность символов, которая представлена в виде изображения.

В последних версиях червя Win32.HLLW.Facebook появился любопытный модуль Win32.HLLW.Facebook.194, который осуществляет подбор captcha усилиями зараженного пользователя. Задача этого модуля – заставить пользователя ввести «правильную» комбинацию символов и отправить введенный результат на сервер злоумышленников. После того как задание на введение captcha получено с удаленного сервера, на зараженном компьютере всплывает окно с полем ввода, причем работа системы в этот момент блокируется.. Благодаря действиям обманутого пользователя злоумышленники получают возможность создавать аккаунты на различных веб-сервисах с целью рассылки спама и новых фишинговых сообщений.

Другим инструментом злонамеренного использования социальных сетей стали управляющие команды для бот-сети в сообщениях одного из аккаунтов сервиса микроблогов Twitter. Команды представляли собой закодированные ссылки bit.ly (сервис сокращения ссылок), которые вели к ресурсам с вредоносными компонентами. После перехода по этим ссылкам заражённый компьютер получал команды через RSS-поток сообщений соответствующего аккаунта на Twitter. Подобную схему использовал Trojan.PWS.Finanz.410.

Маскировка управляющих команд для бот-сети была замечена и на другом сервисе микроблогов – Jaiku. Технология использована та же – закодированное сообщение в виде сокращенной ссылки ведет к вредоносному ПО, а получение управляющих команд происходит через RSS-поток.

Для злоумышленников подобные схемы привлекательны, в первую очередь, возможностью маскировки под легальный сетевой трафик и сложностью обнаружения. Тот же Twitter позволяет создавать закрытые аккаунты, содержимое которых доступно для ограниченного числа пользователей, что может затруднить обнаружение таких аккаунтов и их своевременную блокировку.

Тему подставных сайтов продолжает вредоносная программа Adware.FF.1 – рекламный модуль, доставляющий неприятности поклонникам браузера Mozilla Firefox.

Злоумышленники решили воспользоваться частыми обновлениями от компании Adobe – Adware.FF.1 распространялся под видом ложного обновления для программы Adobe Flash Player. Причем ресурс, с которого происходило распространение этой вредоносной программы, внешне очень похож на оригинальный сайт Adobe. Сам же рекламный модуль Adware.FF.1 после запуска лжеобновления устанавливает плагин для браузера Mozilla Firefox. Его задачей является подмена контекстной рекламы в поисковой системе Google.

Другое важное событие, которое имело место в конце августа 2009 года – появление троянской программы-концепта Trojan.SkypeSpy, цель которой – захват аудиопотока из популярной программы Skype. При этом перехваченные переговоры записываются непосредственно в mp3-файл. Исходные коды Trojan.SkypeSpy стали достоянием общественности, что может повлечь за собой появление множества новых модификаций этого троянца.

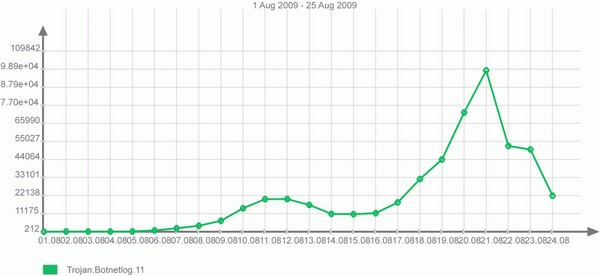

С августа 2009 года наблюдалась активность троянца Trojan.Botnetlog.11, который распространяется под видом почтовых «квитанций».

Для того чтобы пользователь открыл данную «квитанцию», в письме сообщается о том, что он якобы отправил почтовое сообщение, но из-за неправильно указанного адреса оно не может быть доставлено. К письму приложен ZIP-архив, который определяется Dr.Web как Trojan.Botnetlog.11. Примечательным является тот факт, что практически в каждой новой рассылке к пользователям приходит видоизменённый вариант этого троянца, используется специфический упаковщик. Более поздние варианты этой вредоносной программы Dr.Web определяет как Trojan.DownLoad.45107. На графике показано, как эпидемия Trojan.Botnetlog.11 протекала в течение августа.

Вредоносные файлы, обнаруженные в августе в почтовом трафике:

| 2009-08-01 00:00:00 - 2009-09-01 00:00:00 | ||

| 1 | 5,865,108 (21.93%) | |

| 2 | 4,849,868 (18.14%) | |

| 3 | 4,134,857 (15.46%) | |

| 4 | 1,961,029 (7.33%) | |

| 5 | 1,292,488 (4.83%) | |

| 6 | 1,157,909 (4.33%) | |

| 7 | 1,096,090 (4.10%) | |

| 8 | 855,011 (3.20%) | |

| 9 | 792,728 (2.96%) | |

| 10 | 436,017 (1.63%) | |

| 11 | 428,610 (1.60%) | |

| 12 | 423,470 (1.58%) | |

| 13 | 400,116 (1.50%) | |

| 14 | 357,537 (1.34%) | |

| 15 | 335,231 (1.25%) | |

| 16 | 330,465 (1.24%) | |

| 17 | 282,600 (1.06%) | |

| 18 | 243,633 (0.91%) | |

| 19 | 241,519 (0.90%) | |

| 20 | 238,903 (0.89%) | |

-

2009-08-01 00:00:00 - 2009-09-01 00:00:00

1

2,122,087 (12.83%)

2

945,441 (5.71%)

3

934,309 (5.65%)

4

692,403 (4.19%)

5

685,142 (4.14%)

6

553,701 (3.35%)

7

488,474 (2.95%)

8

459,047 (2.77%)

9

384,980 (2.33%)

10

374,155 (2.26%)

11

341,899 (2.07%)

12

334,440 (2.02%)

13

319,031 (1.93%)

14

288,362 (1.74%)

15

254,197 (1.54%)

16

243,831 (1.47%)

17

241,360 (1.46%)

18

240,895 (1.46%)

19

187,808 (1.14%)

20

187,327 (1.13%)