Те, що відбувається у фільмах чи серіалах, може ніколи не статися в реальному житті. Коли йдеться про злам, пограбування чи хакерську атаку, фільми схильні демонструвати абсолютно нереалістичні речі.

Часто вузькоспеціалізованих фахівців, які могли б забезпечити належний супровід, навіть не залучають до процесу зйомок. Тож глядачі губляться у викривленій реальності, а експерти спантеличені фальсифікаціями.

Наприклад, глядачі вірять, що якийсь порошок може виявити інфрачервоні промені, які захищають чашу Ґрааля. Або вважають, що злочинець може приєднати дріт до клавіатури Ajax, зчитати пароль і зламати систему безпеки. Саме тому ми вирішили проаналізувати чи не найпопулярніший злочин у кіно — злам системи безпеки через клавіатуру.

Як правило, він виконується в три етапи:

- Пошук клавіатури;

- Отримання фізичного доступу або перехоплення радіосигналу;

- Злам системи через стороннє програмне забезпечення.

Розберемося, що не так на кожному із цих етапів.

Крок 1: Пошук клавіатури

Першим кроком у будь-якій спробі вторгнення є збір інформації. Коли злочинці потрапляють до будівлі, вони знають наперед, у якому напрямку бігти та де шукати пристрої, які треба зламати. Навіть якщо ніколи не були всередині, вони безпомилково знаходять правильну стіну, хоча пристрій встановлено з протилежної сторони. В теорії це може здатися простим, але на практиці розрізнити дротові та бездротові пристрої досить складно.

Щоб визначити точне місце розташування дротової клавіатури, злочинець повинен використовувати потужний мультисканер для пошуку потрібного кабелю у стіні. Однак мультисканер не визначає, який саме кабель знайдено — дверний дзвінок, домофон чи електрична проводка. А якщо у приміщенні товсті стіни, мультисканер взагалі може виявитися безкорисним.

Якщо клавіатура бездротова, пошук прихованих кабелів не допоможе. Злочинці можуть просканувати радіосигнал, щоб визначити місце бездротового пристрою. Проте на обмін даними між пристроєм та хабом за технологією TDMA відводиться короткий проміжок часу. Решту часу їхні комунікаційні модулі неактивні. Злочинцю знадобляться десятки хвилин, щоб визначити джерело сигналу. І навіть тоді немає жодних гарантій, що виявлене джерело сигналу належить саме тому пристрою, який йому потрібен. Крім того, це може бути не пристрій Ajax, адже інші пристрої також використовують частоти Ajax.

Втім, щоб зловити радіосигнал, злочинці використовують код-граббер. Це спеціальний пристрій для перехоплення сигналу, що передається під час встановлення або зняття системи з-під охорони. Але зламати пристрій Ajax у такий спосіб неможливо через шифрування сигналу та пропрієтарний протокол зв’язку.

Крок 2: Фізичний доступ

Щоб атакувати систему безпеки, злочинці завжди шукають фізичний доступ до пристрою. Отримання доступу для злочинців має бути швидким і тихим, навіть якщо для цього доведеться просвердлити півметрову стіну.

Як правило, клавіатури встановлюють на вході у приміщення. Зазвичай це несучі стіни з цегли, бетону або залізобетону товщиною 25 см і більше (залежно від будівельних норм і правил). Іноді товщина може доходити до 50 см, і просвердлити таку стіну безшумно за кілька секунд неможливо.

Крім пошкодження пристрою, користувачі та пульт охорони (ПЦС) будуть сповіщені про спробу вторгнення. У разі пошкодження кабелю вони отримають повідомлення про коротке замикання та розрив кільцевого під’єднання (якщо використовується топологія «кільце»). У разі обриву кабелю або пошкодження клавіатури також буде надіслано повідомлення про втрату зв’язку з хабом.

Навіть якщо злочинець спробує пошкодити систему безпеки за допомогою електричного саботажу (наприклад, електрошокера), LineProtect Fibra поглине удар. Усі пристрої між LineProtect і хабом продовжать працювати.

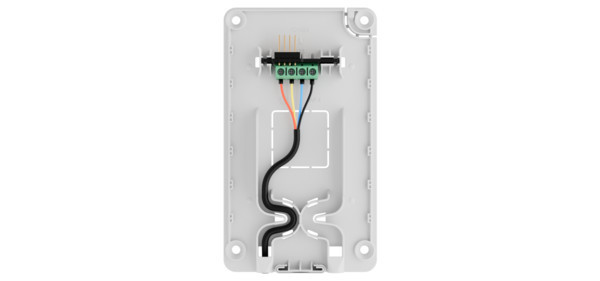

Бездротові клавіатури взагалі не мають дротів. Щобільше, всередині корпусів бездротових і навіть дротових клавіатур Ajax немає дротів. Отже, під’єднатися до будь-якого дроту всередині корпусу пристрою абсолютно неможливо. Єдиний доступний дріт — ізольований і прихований кабель Fibra.

Деякі злочинці відривають клавіатуру від стіни та ламають її, що призводить до збою в системі безпеки. Однак клавіатура — це лише частина системи, а не її «мозок». Тому пошкодження клавіатури не має особливого сенсу з точки зору загрози безпеці системи в цілому. Крім того, клавіатури Ajax мають тампер, який сповіщає користувачів і ПЦС у разі розкриття корпусу пристрою, зняття пристрою з кріпильної панелі або відриву його від поверхні.

Технології захисту:

миттєві сповіщення,

виявлення втрати зв’язку,

тривога тампера,

LineProtect Fibra,

підʼєднання кільцем.

Крок 3: Злам

Припустимо, що злочинець під’єднався до клавіатури та залишився непоміченим системою. Оскільки це можливо тільки з Fibra, розгляньмо цей випадок. Підключення до одного дроту, як це показують у фільмах чи серіалах, не має сенсу, оскільки лінія Fibra має чотири дроти: два сигнальні та два силові.

Для захисту даних, Fibra використовує шифрування з плаваючим ключем. Злам і доступ до даних вимагають можливостей суперкомп’ютера й тижнів, а то й років витраченого часу. Іншими словами, це марна справа. Однак навіть зашифровані дані спочатку потрібно отримати. Кожен сеанс зв’язку між хабом і пристроєм починається з автентифікації: порівнюються унікальні маркери та властивості. Якщо хоча б один параметр не пройшов перевірку, хаб ігнорує команди пристрою. Тому немає сенсу фальсифікувати або перехоплювати дані.

Клавіатура не зберігає коди користувачів, що унеможливлює їхній підбір. Коли користувач вводить код, він надсилається на хаб у зашифрованому вигляді, і хаб його перевіряє. Коди всередині хаба надійно зберігаються в хешованій формі, до того ж хаб Ajax використовує операційну систему реального часу OS Malevich, що забезпечує захист від вірусів і кібератак.

Також неможливо вгадати код за допомогою грубої атаки. Якщо упродовж хвилини тричі поспіль буде введено неправильний код або використано неперевірений пристрій доступу, клавіатура буде заблокована на час, зазначений у налаштуваннях. Упродовж цього часу хаб ігноруватиме всі коди та пристрої доступу, інформуючи користувачів системи безпеки та ПЦС про спробу несанкціонованого доступу.

Врешті-решт, неможливо зламати систему непоміченим. Будь-яке зняття системи з-під охорони фіксується, а користувачі та ПЦС отримують сповіщення. Ніхто не зможе видалити сповіщення зі стрічки подій хаба. Крім того, якщо ПЦС відстежує час штатного встановлення та зняття системи з-під охорони, оператор зателефонує користувачеві, якщо система буде знята з-під охорони в незапланований час.

Технології захисту:

зашифрований пропрієтарний протокол звʼязку,

захист від підміни,

автоблокування від несанкціонованого доступу.

Висновки

Зламати систему Ajax — це складне випробування. Дані захищені шифруванням, а клавіатура не зберігає коди. Хаб перевіряє кожну команду, фільтруючи спроби несанкціонованого доступу. Традиційні грубі атаки унеможливлюються завдяки функції автоблокування клавіатури.

Те, що відбувається в кіно, серіалах чи рекламі, підпорядковується законам драматургії, часто відхиляючись від принципів фізики та математики. Намагайтеся скептично ставитися до всього, що ви бачите в кіно.