Android.Nimefas.1.origin способен отправлять СМС-сообщения, передавать злоумышленникам конфиденциальную информацию пользователей, а также позволяет удаленно выполнять ряд команд на инфицированном мобильном устройстве.

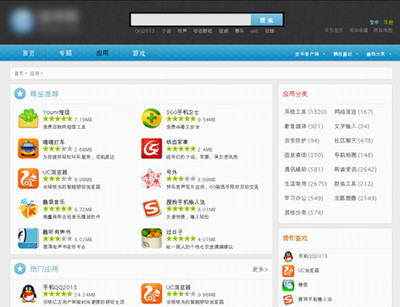

На данный момент троянец распространяется в большом количестве игр и приложений, доступных для загрузки в одном из китайских онлайн-каталогов приложений для Android. Тем не менее, не исключено, что в ближайшее время число эксплуатирующих уязвимость Master Key вредоносных программ увеличится, и, соответственно, расширится география распространения угрозы.

С того момента, как информация об уязвимости Master Key ! стала достоянием общественности, ! большинство специалистов по информационной безопасности были уверены, что рано или поздно злоумышленники непременно воспользуются найденной в ОС Android лазейкой, ведь с технической точки зрения использование этой программной ошибки не составляет никакой сложности. И действительно, менее чем через месяц после раскрытия деталей данной уязвимости уже появилась эксплуатирующая ее вредоносная программа.

Обнаруженный троянец, добавленный в вирусную базу Dr.Web под именем Andr! oid.Nimefas.1.origin, распространяется в Android-приложениях в виде модифицированного киберпреступниками dex-файла и располагается рядом с оригинальным dex-файлом программы. Напомним, что уязвимость Master Key заключается в особенностях обработки устанавливаемых приложений одним из компонентов ОС Android: в случае, если apk-пакет содержит в одном подкаталоге два файла с одинаковым именем, операционная система проверяет цифровую подпись первого файла, но устанавливает второй файл, проверка которого не производилась. Таким образом, обходится защитный! механизм, препятствующий инсталляции ! приложения, модифицированного третьими лицами.

Запустившись на инфицированном мобильном устройстcтве, троянец, в первую очередь, проверяет, активна ли хотя бы одна из служб, принадлежащих ряду китайских антивирусных приложений.

В случае если хотя бы одна из них обнаруживается, Android.Nimefas.1.origin определяет наличие root-доступа путем поиска файлов "/system/xbin/su" или "/system/bin/su". Если такие файлы присутствуют, троянец прекращает работу. Если же ни одно из приведенных условий не выполняется, вредоносная программа продолжает функционировать.

Далее троянец производит СМС-рассылку по всем контактам, содержащимся в телефонной книге инфицированного мобильного устройства. Текст для этих сообщений загружается с удаленного сервера. Информация об использованных для рассылки контактах затем передается на этот же сервер. Вредоносная программа способна отправлять и произвольные СМС-сообщения на различные номера. Необходимая для этого информация (текст сообщений и номера телефонов) берется с управляющего узла.

Троянец способен также скрывать от пользователя входящие сообщения. Соответствующий фильтр по номеру или тексту принимаемых СМС загружается с управляющего центра злоумышленников.

На данный момент троянец Android.Nimefas.1.origin представляет наибольшую опасность для китайских пользователей, т.к. распространяется в большом количестве игр и приложений, доступных для загрузки на одном из китайских веб-сайтов - сборников ПО. Его представители уже! оповещены о данной проблеме. Тем не менее, не исключено, что в ближайшее время число эксплуатирующих уязвимость Master Key вредоносных программ увеличится, и, соответственно, расширится география распространения угрозы. До тех пор, пока производители мобильных Android-устройств не выпустят соответствующее обновление операционной системы, закрывающее данную уязвимость, многие пользователи могут пострадать от подобных вредоносных приложений. Учитывая, что множество представленных на рынке устройств уже не поддерживается производителям, их владельцы рискуют остаться и вовсю без защиты.

Все пользователи антивирусных продуктов Dr.Web для Android надежно защищены от Android.Nimefas.1.origin: троянец успешно детектируется при помощи технологии Origins TracingTM. Кроме того, apk-файл, содержащий данную вредоносную программу, определяется антивирусом Dr.Web как Exploit.APKDuplicateName.