З лютого 2023 року команда реагування на інциденти комп'ютерної безпеки CERT-FR заявила, що понад 3000 серверів були зламані новою програмою-вимагачем ESXiArgs у рамках масштабної хакерської атаки.

У відповідь на цей інцидент експерти хмарного оператора GigaCloud розробили інструкцію з рекомендаціями, які допоможуть бізнесу захистити свою IT-інфраструктуру від можливої загрози.

ESXiArgs ― це крипто-вимагач, який зашифрував файли з розширеннями «.vmxf», «.vmx», «.vmdk», «.vmsd» і «.nvram» на скомпрометованих серверах VMware ESXi та створив файл «.args» для кожного зашифрованого документа з метаданими. Проникнувши в системи жертв, хакери залишили записку, вимагаючи 50 000 доларів у біткоїнах за розшифрування даних.

Активність ESXiArgs зафіксували ще восени 2020 року. Тоді компанія VMware випустила низку патчів, щоб закрити цю вразливість. Проте через два роки хакери використали шкідливе програмне забезпечення, щоб атакувати незахищені сервери.

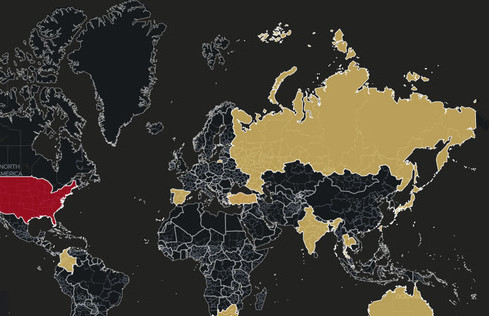

Цьогорічна атака зачепила та ще може вразити компанії, які використовують застарілі версії ESXi — від 6.x і до 6.7, а також деякі версії vSphere 7.0, які не було оновлені до останнього виправлення. За різними оцінками, це майже 19 тисяч серверів по всьому світу. Вірус-шифрувальник вразив сервери Верховного суду штату Флорида, шкіл та університетів в Угорщині та Словаччині, а також бізнесу в США, Італії, Німеччині та інших країнах. Є десятки випадків зараження серверів і в Україні, проте компанії не заявляють про це публічно.

GigaCloud стверджує, що для компаній, які розміщують свою IT-інфраструктуру у його хмарах, шифрувальник ESXiArgs не несе ніякої загрози. Хмарний оператор підтримує актуальні версії ПЗ та своєчасно закриває усі вразливості.

Для тих компаній, які не використовують IaaS, експерти з кібербезпеки GigaCloud підготували інструкцію, яка допоможе захиститися від віруса-шифрувальника.